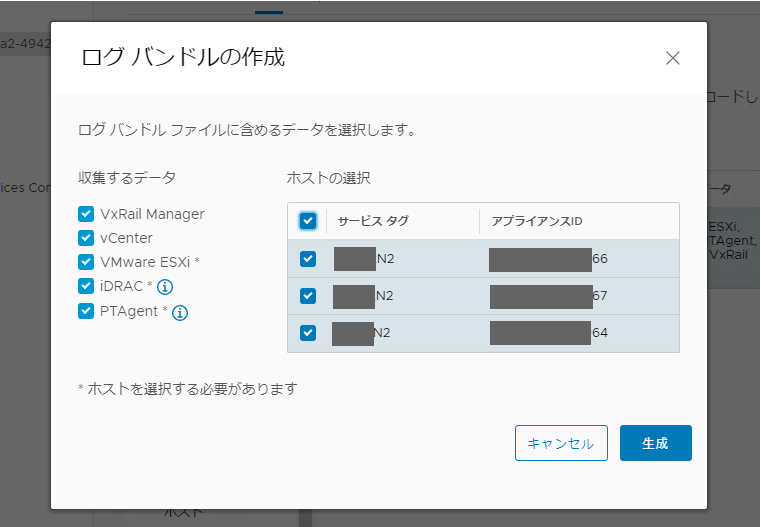

今回はVxRail のログバンドルに含まれる iDRAC のログを解凍していく回です。

iDRAC の構成情報&ログはめちゃくちゃ見やすく作られているので、サポートエンジニア観点だと正直感動するレベルです。

では順に記載していきます。

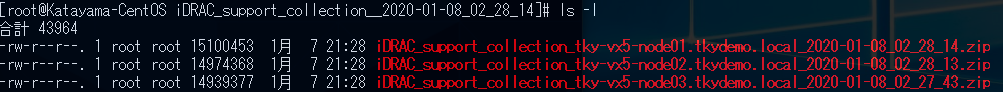

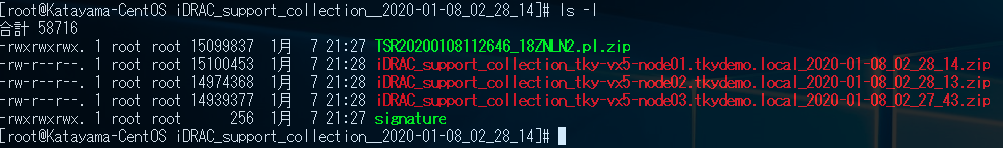

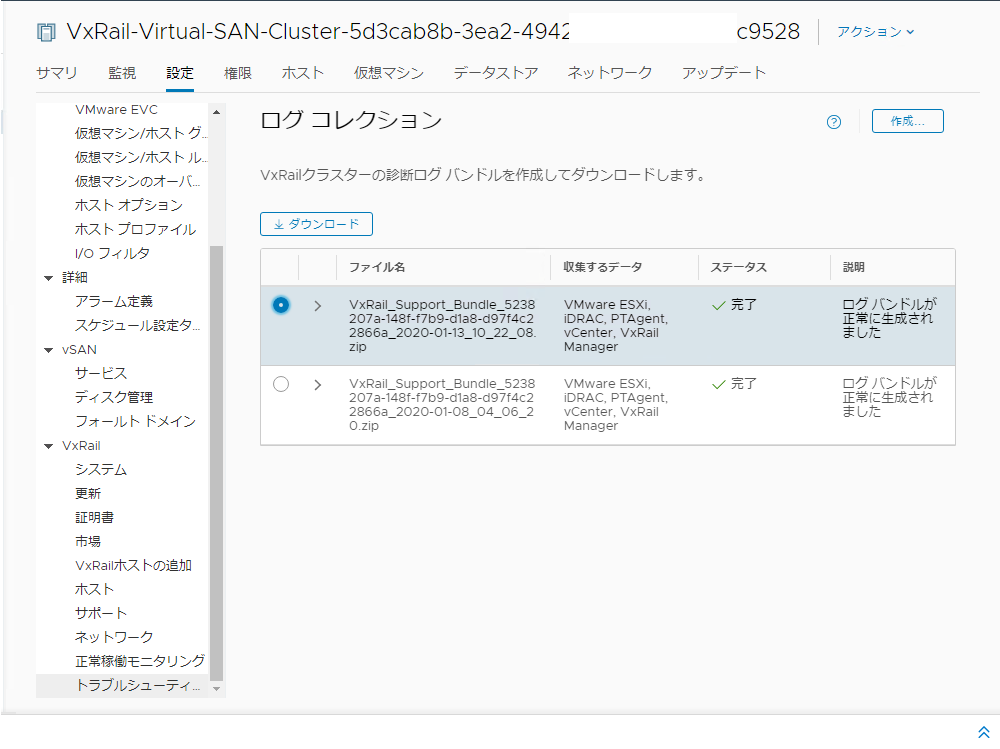

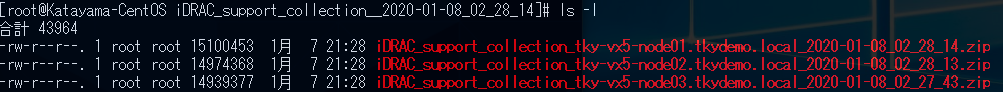

このVxRail のログバンドルは3ノード分収集しているので、3つのファイルが存在しています。

-rw-r--r--. 1 root root 15100453 1月 7 21:28 iDRAC_support_collection_tky-vx5-node01.tkydemo.local_2020-01-08_02_28_14.zip

-rw-r--r--. 1 root root 14974368 1月 7 21:28 iDRAC_support_collection_tky-vx5-node02.tkydemo.local_2020-01-08_02_28_13.zip

-rw-r--r--. 1 root root 14939377 1月 7 21:28 iDRAC_support_collection_tky-vx5-node03.tkydemo.local_2020-01-08_02_27_43.zip

-----------------------------------------------------------------------------------

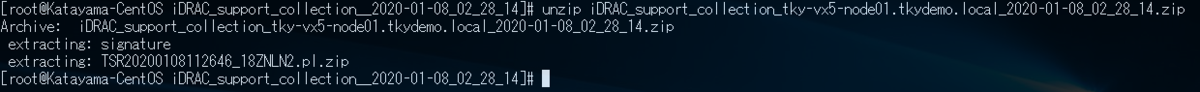

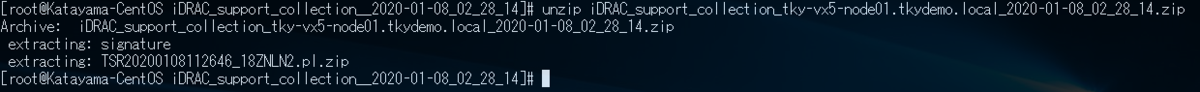

では、まずZipファイルを解凍して、Node 1 のファイルを覗いてみていきます。

↓を解凍します。

iDRAC_support_collection_tky-vx5-node01.tkydemo.local_2020-01-08_02_28_14.zip

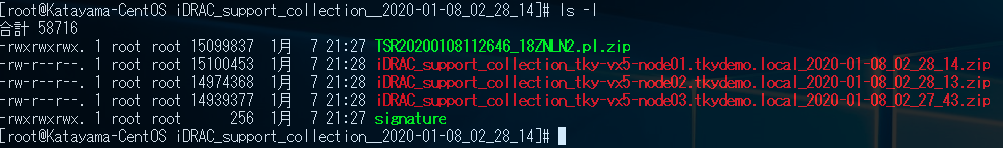

すると、以下のファイルが2つ生まれます。TSRから始まるファイルが本体です。

・TSR20200108112646_18ZNLN2.pl.zip

・signature

では、次に、TSR20200108112646_18ZNLN2.pl.zip を解凍します。

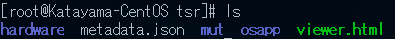

「tsr」ディレクトリ内にいっぱいファイルが出てきました!

生成された「tsr」ディレクトリの配下です。

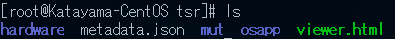

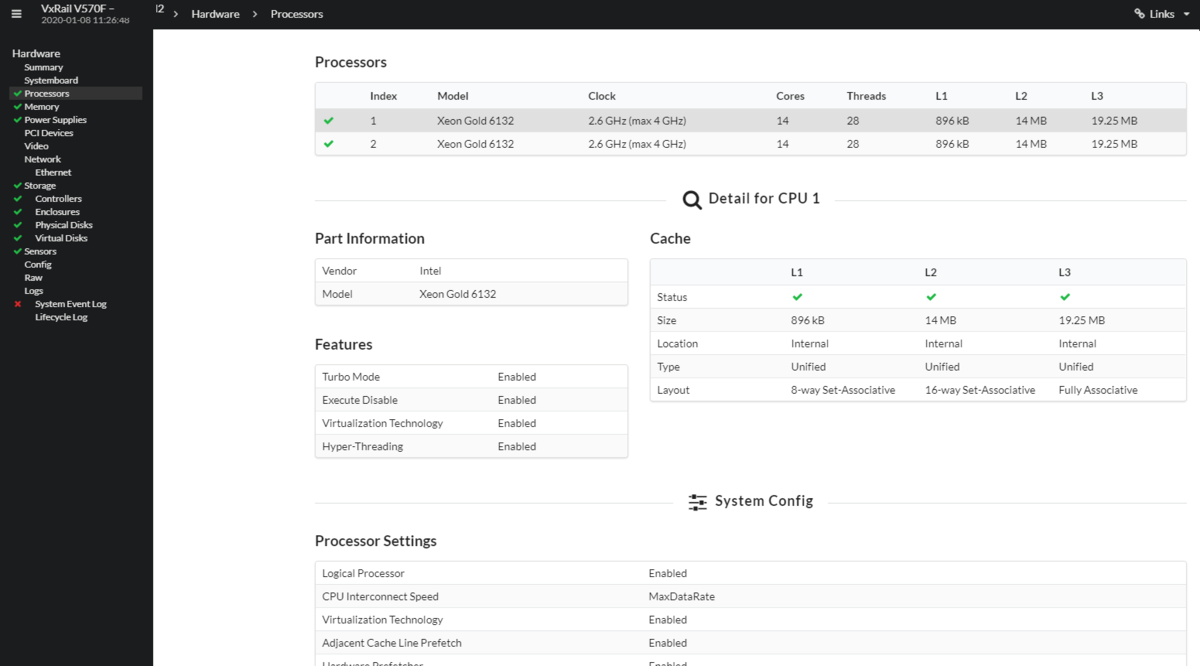

[root@Katayama-CentOS tsr]# ls

hardware metadata.json mut osapp viewer.html

---------------------------------------------------------------------

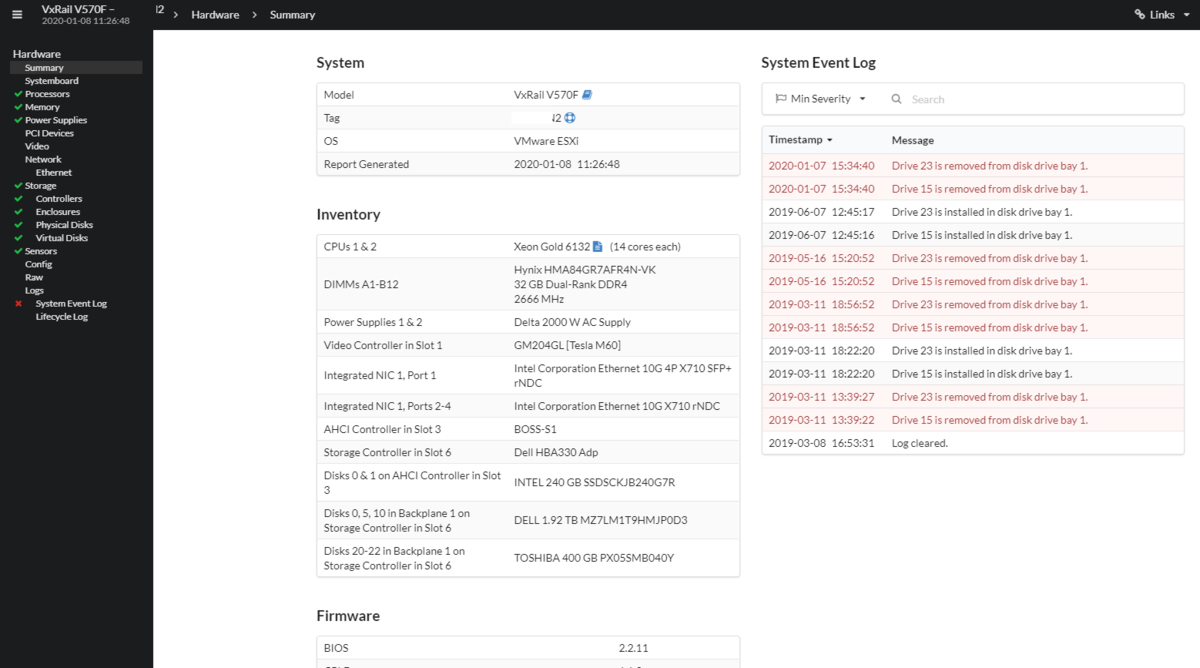

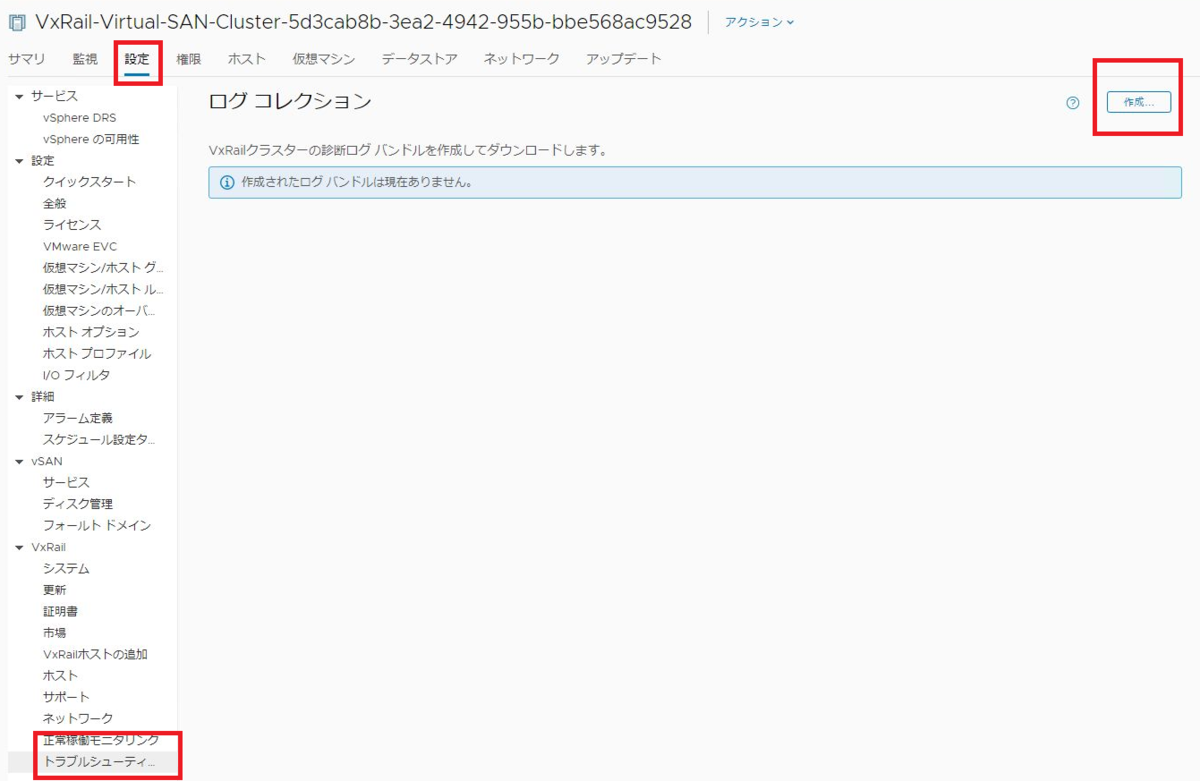

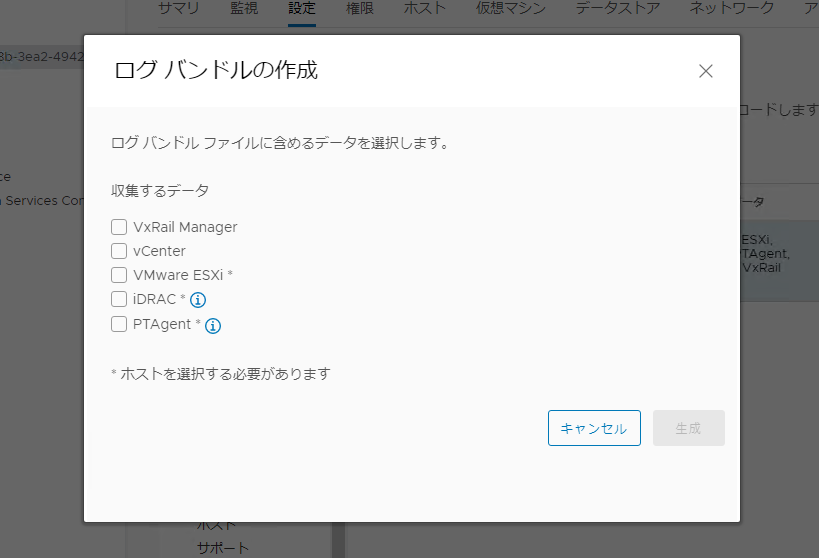

■Windows のブラウザで「Viewer.html」を開くべし!

私は、Linuxでファイルを解凍していたので、「tsr」ディレクトリまるごとWindowsマシンにコピーして、Viewer.html をChromeで開きます!

すると!!!ブラウザで iDRAC が持つ全部の情報が見れます。

ここからはどんどんスクリーンショットを貼り付けます。

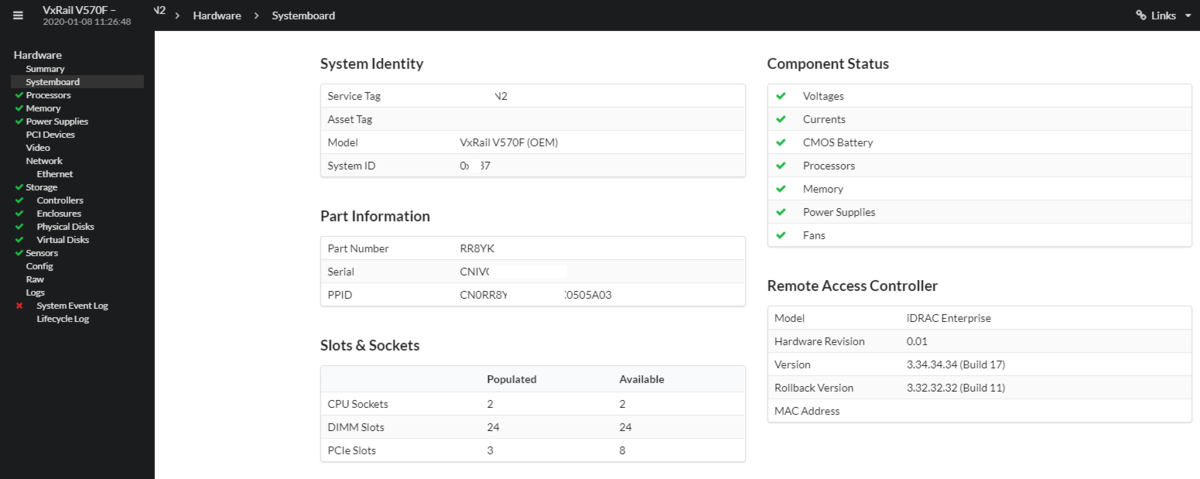

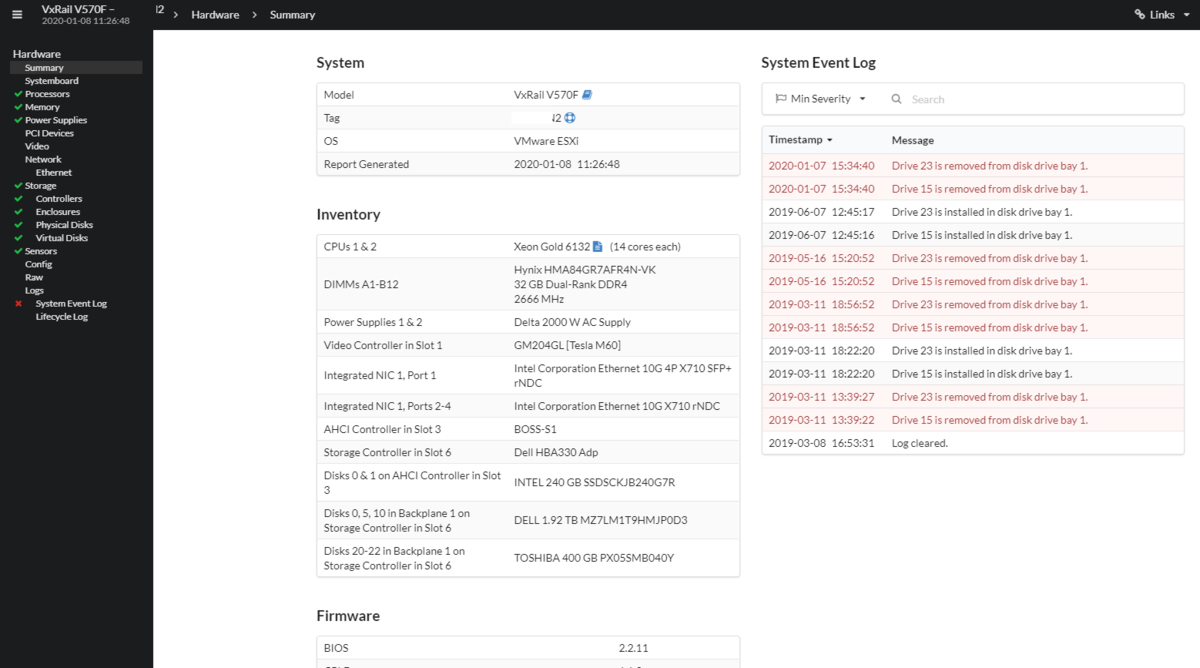

■System Board

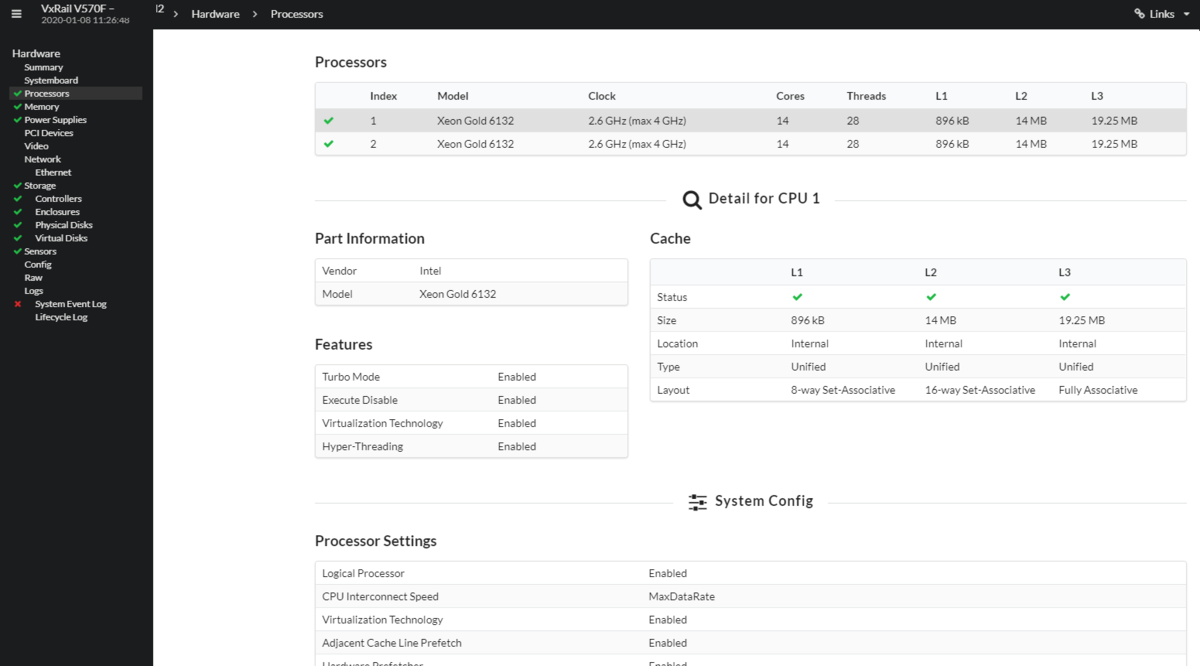

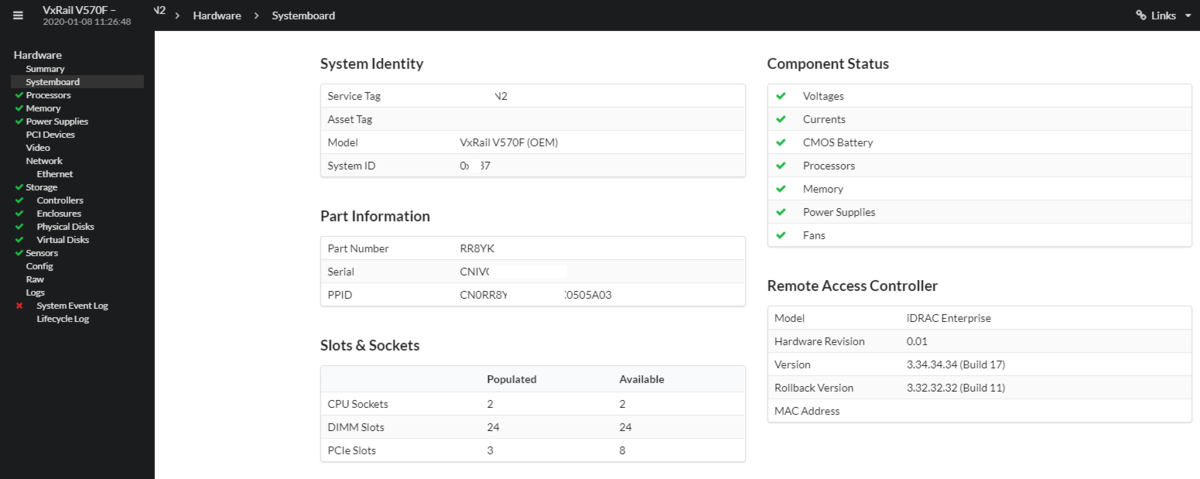

■CPU

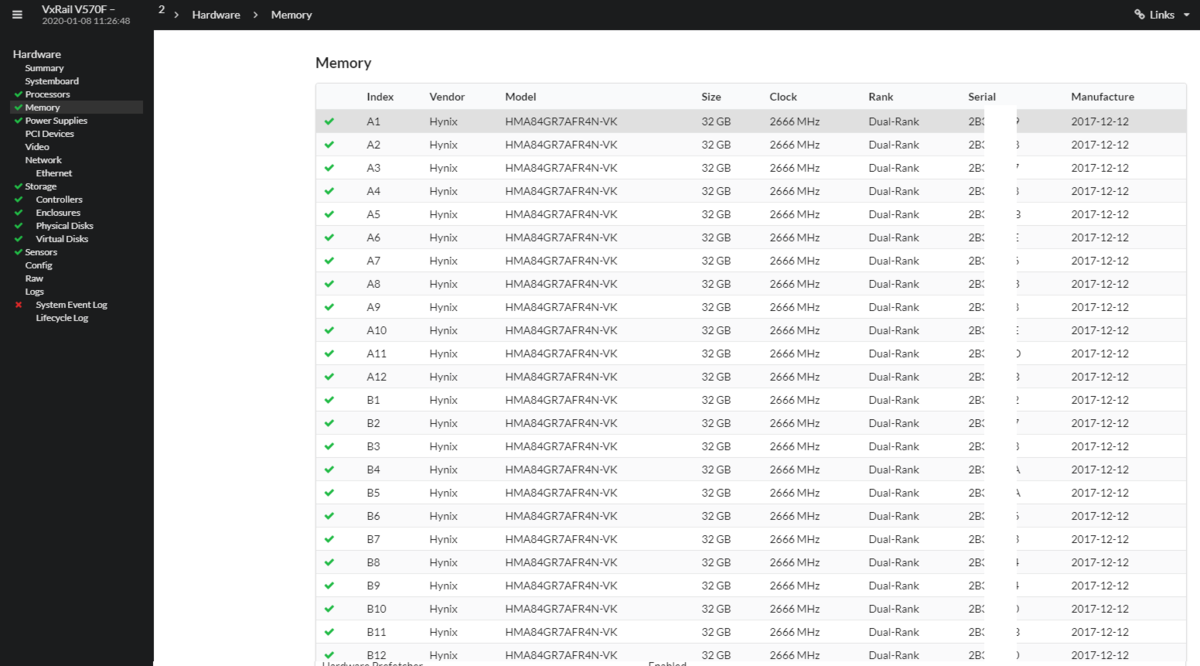

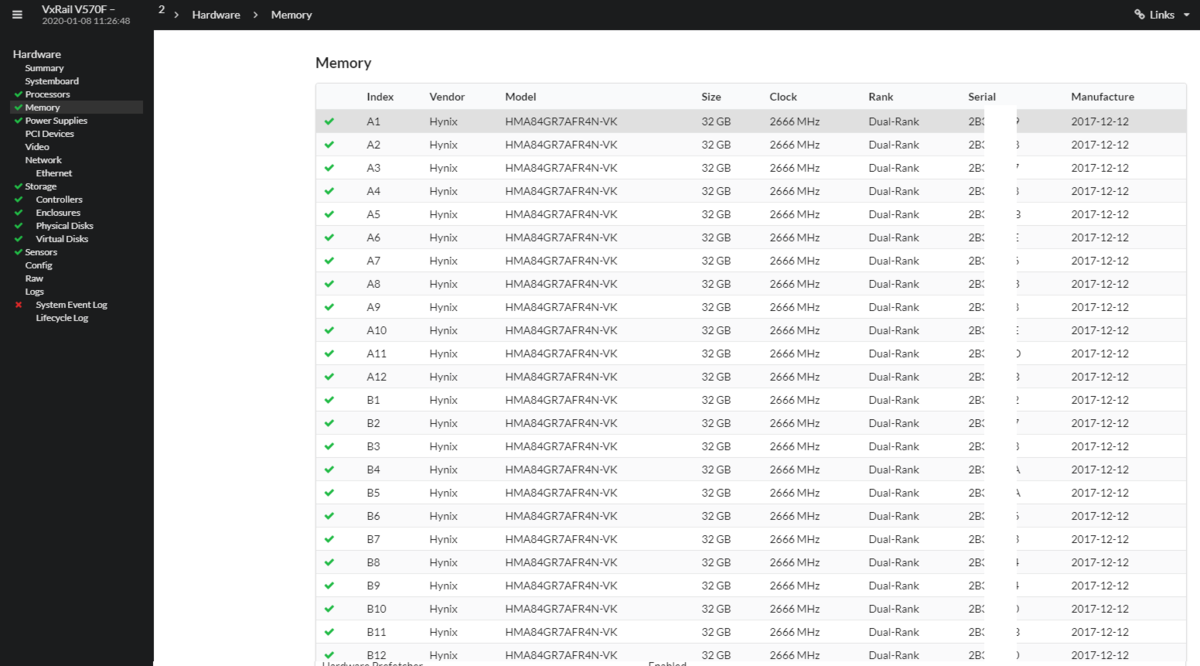

■Memory

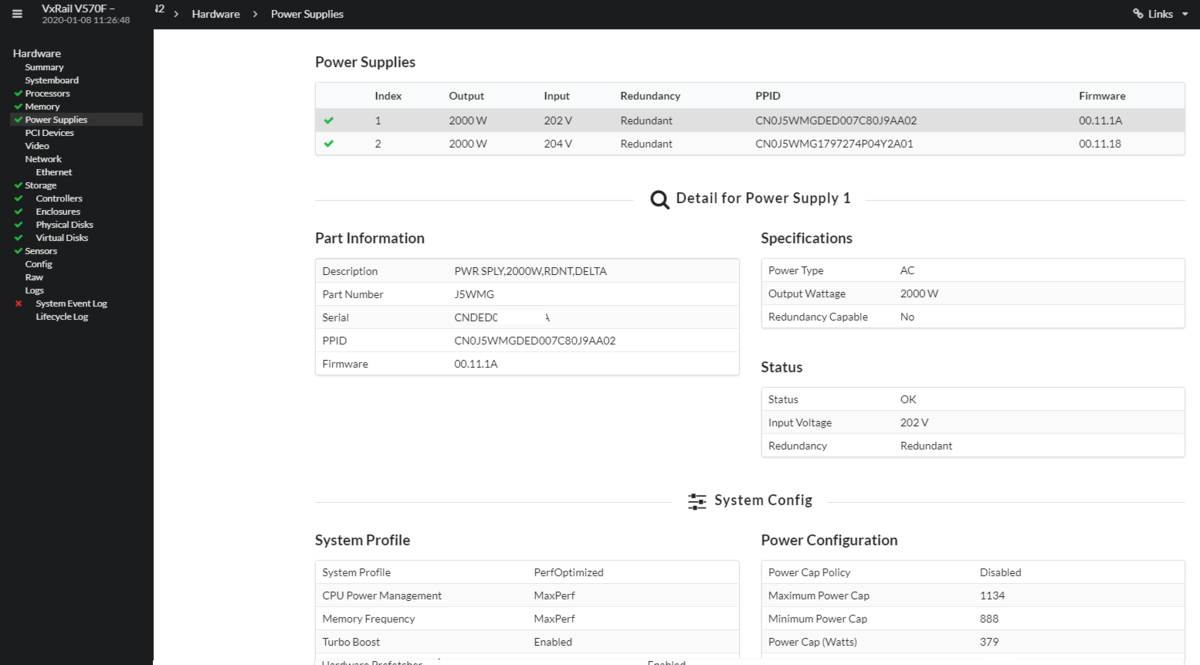

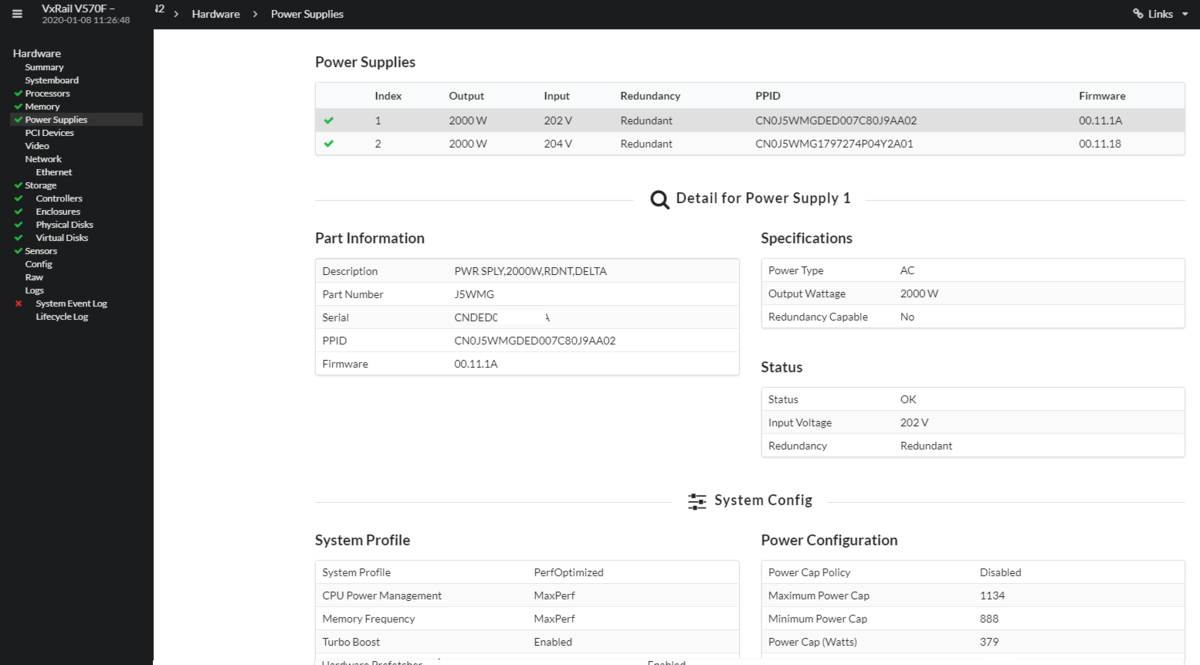

■Power Supplies

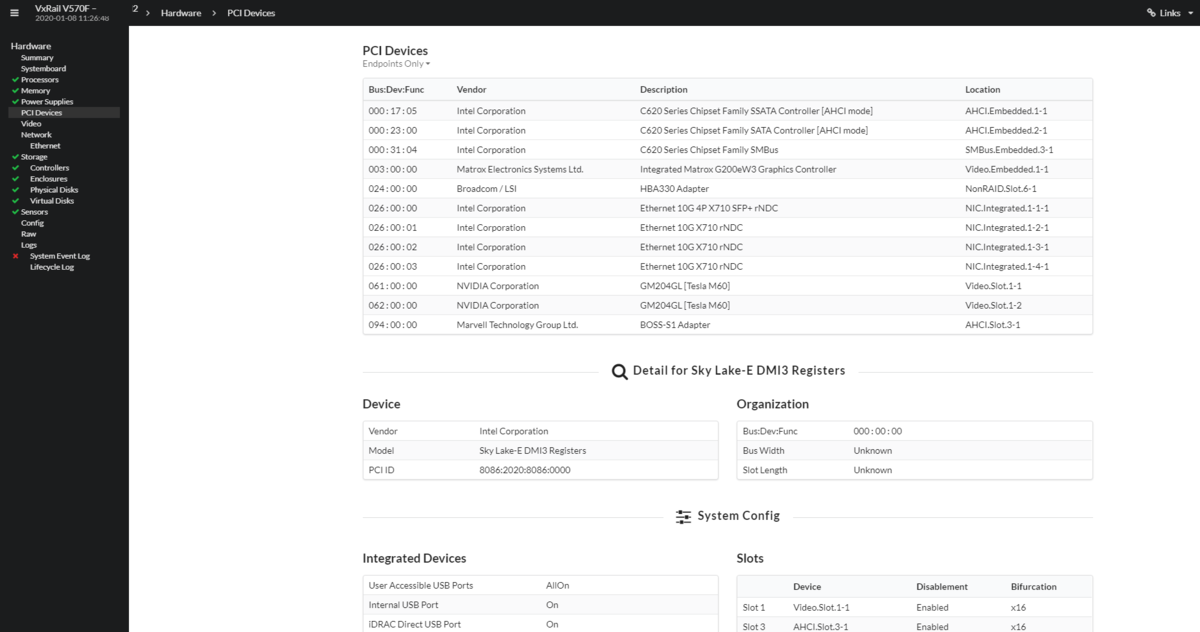

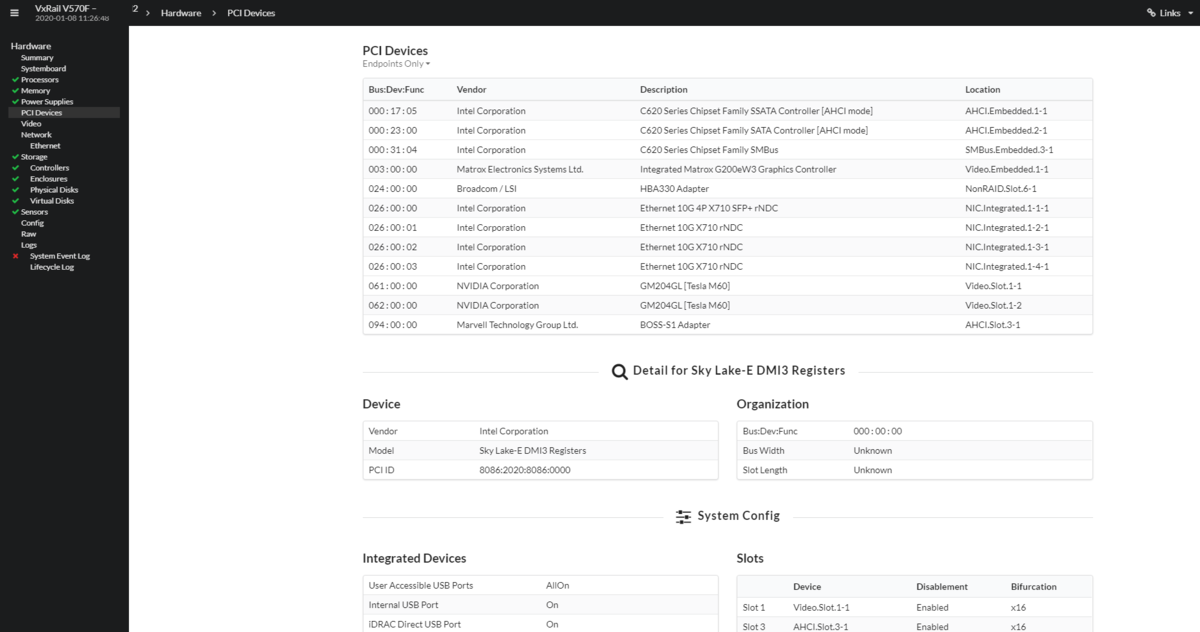

■PCI Devices

■Video

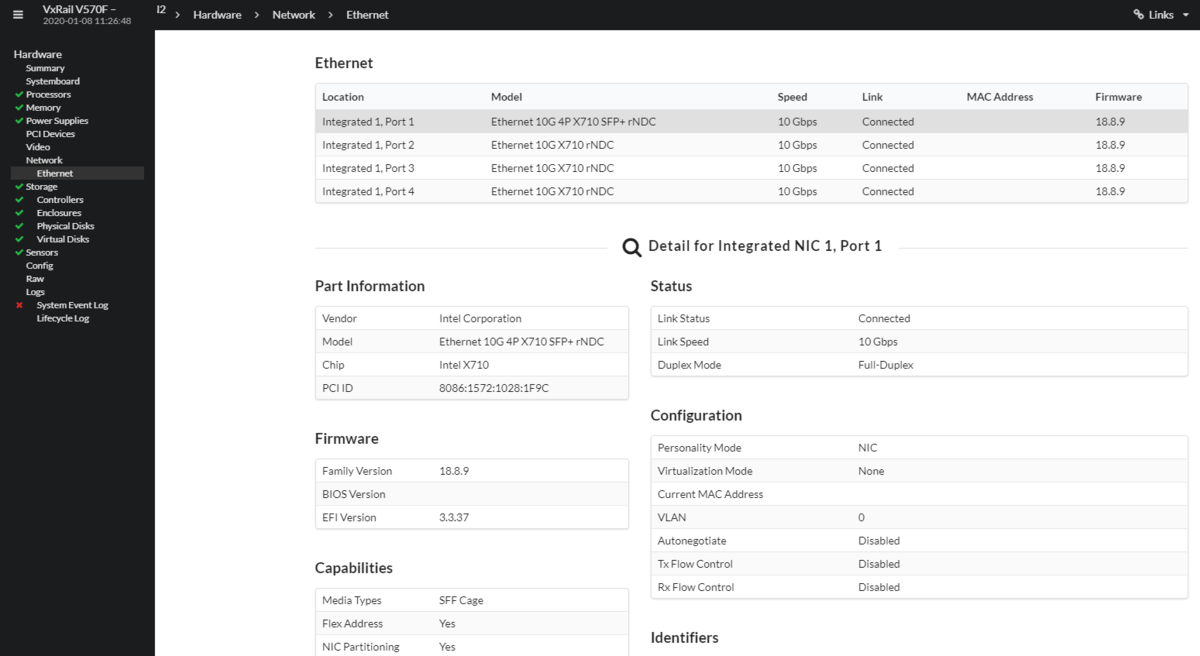

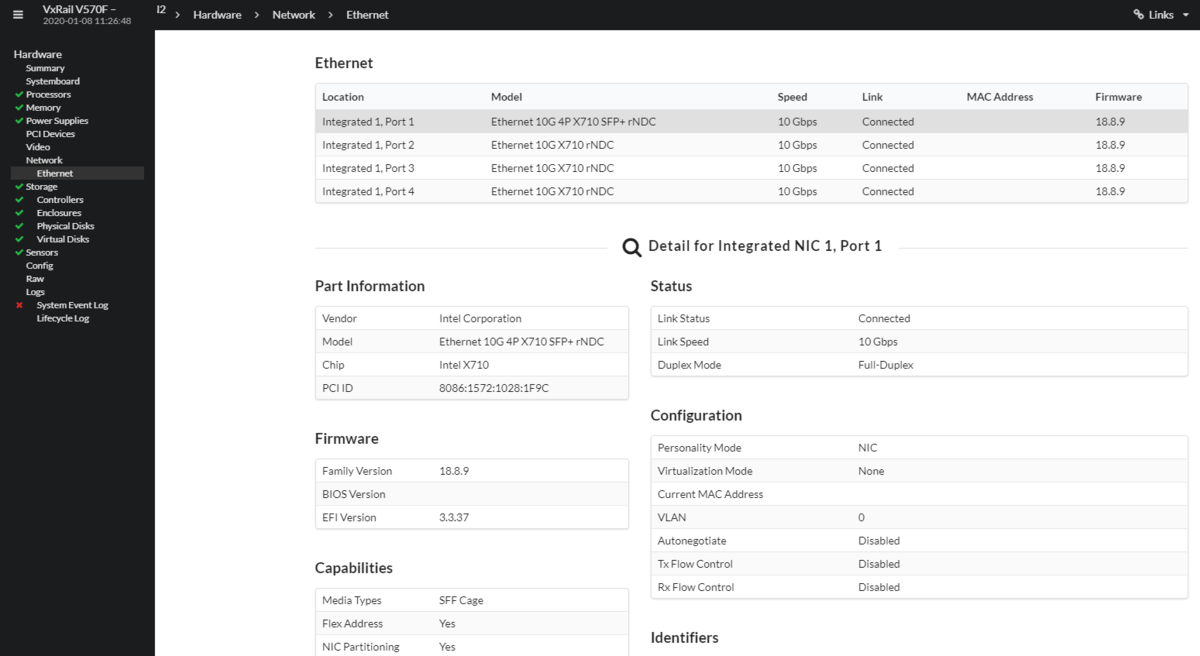

■Ethernet

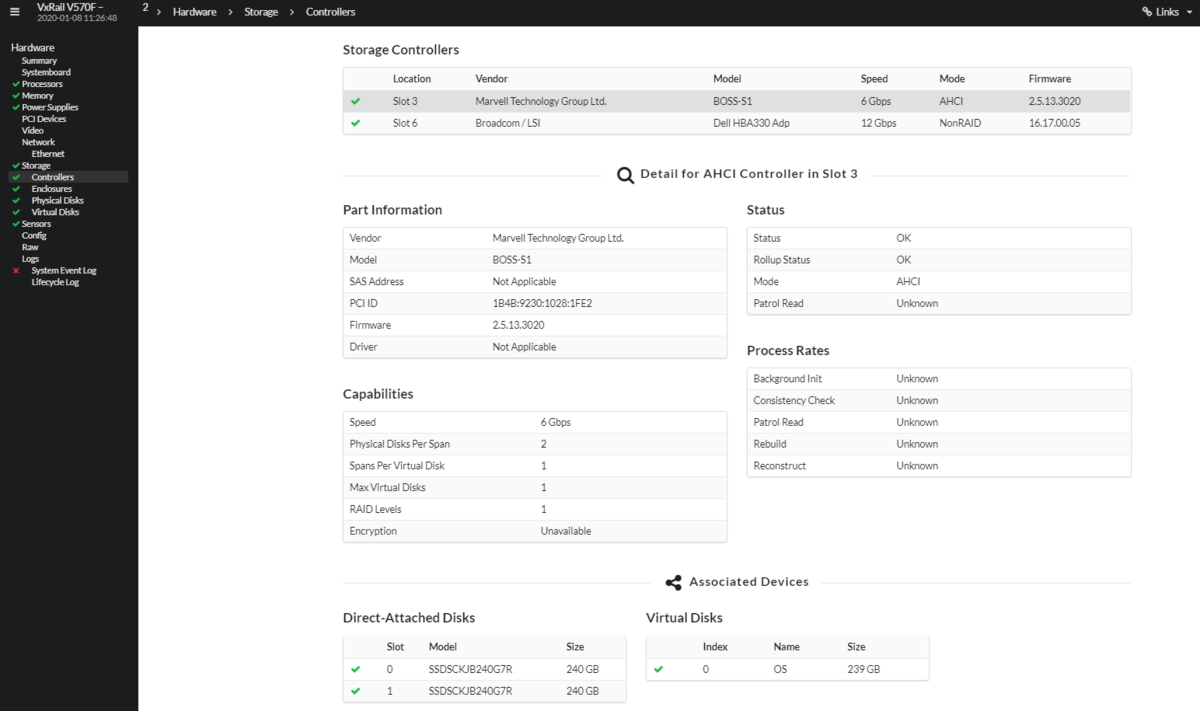

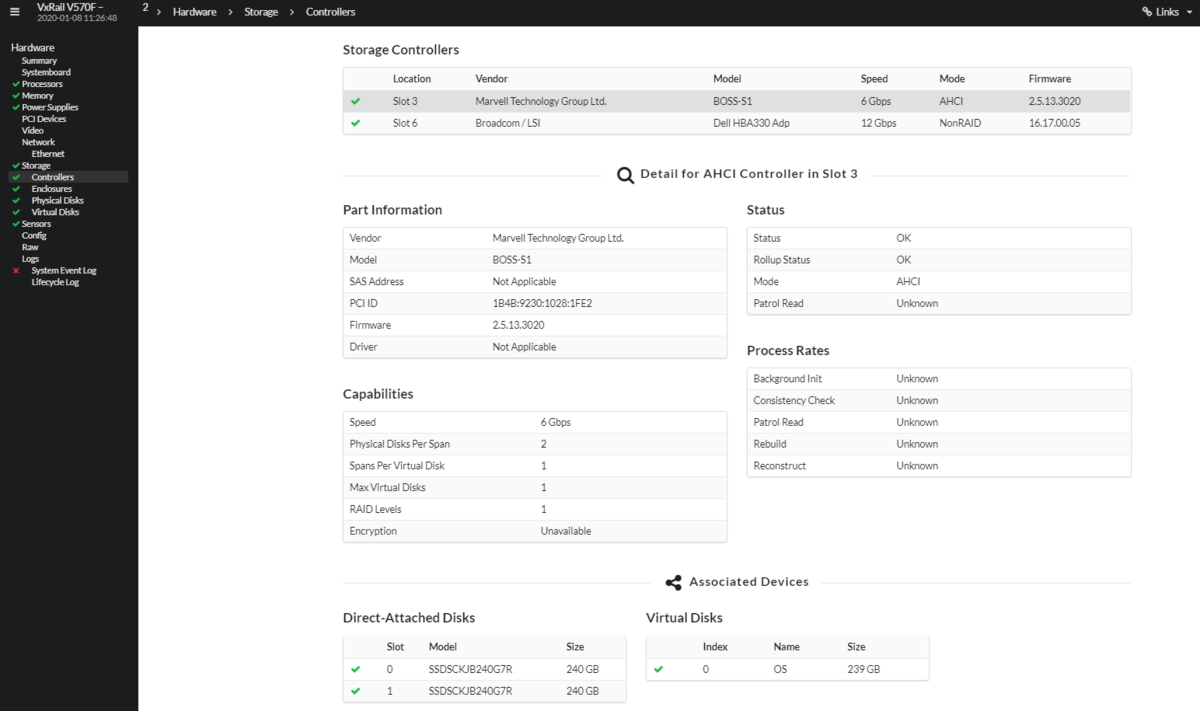

■Storage - Controllers

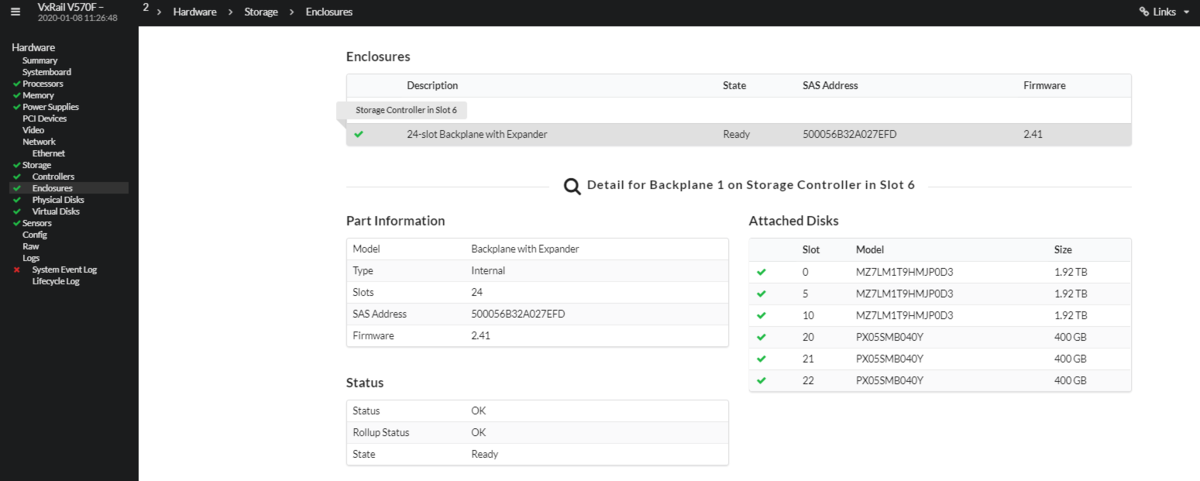

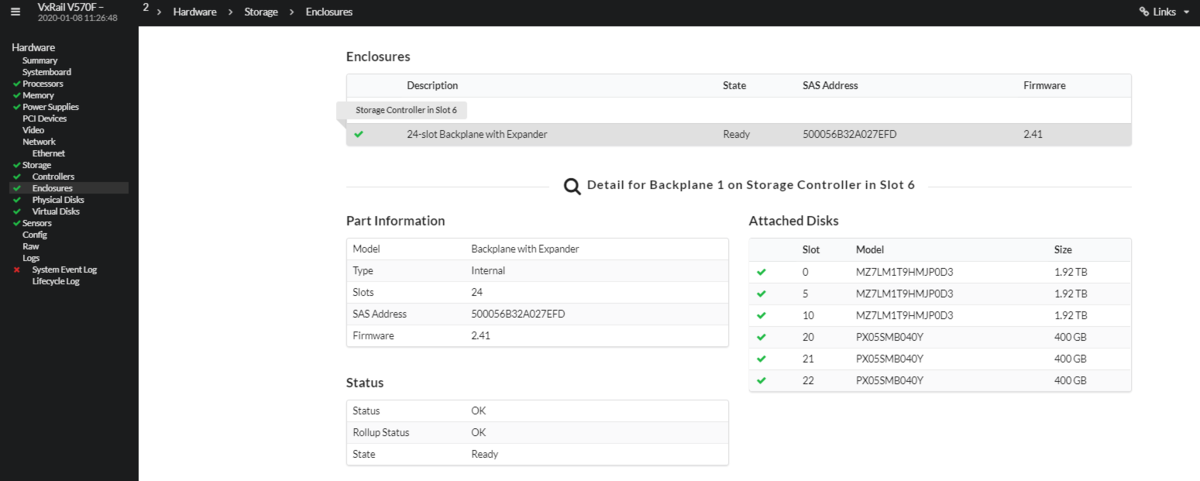

■Storage - Enclosures

■Storage - Physical Disks

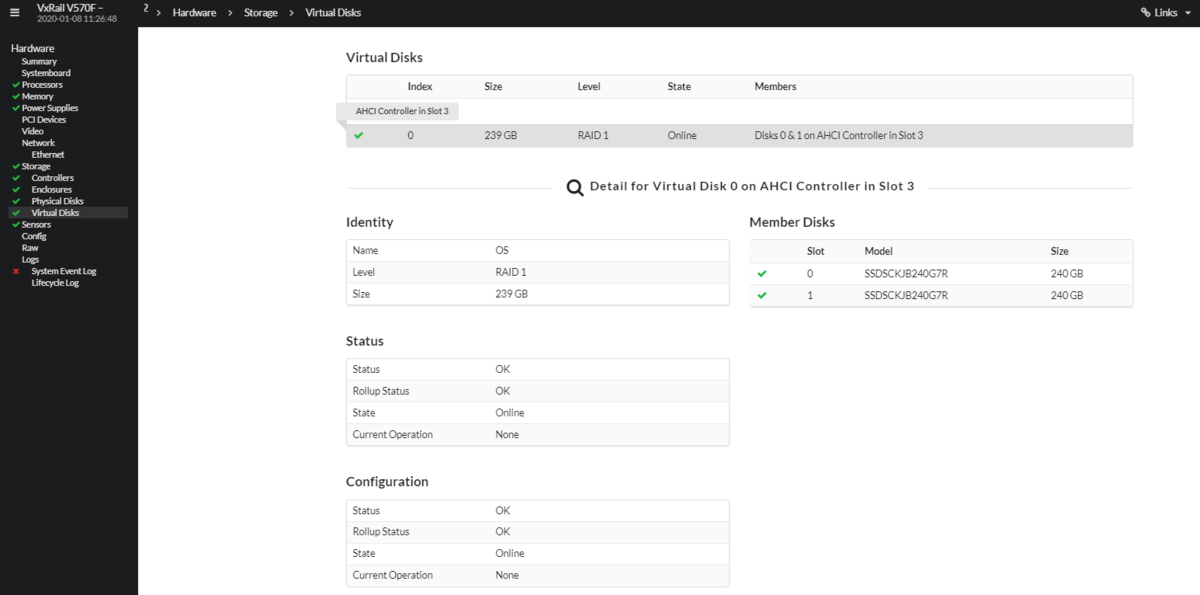

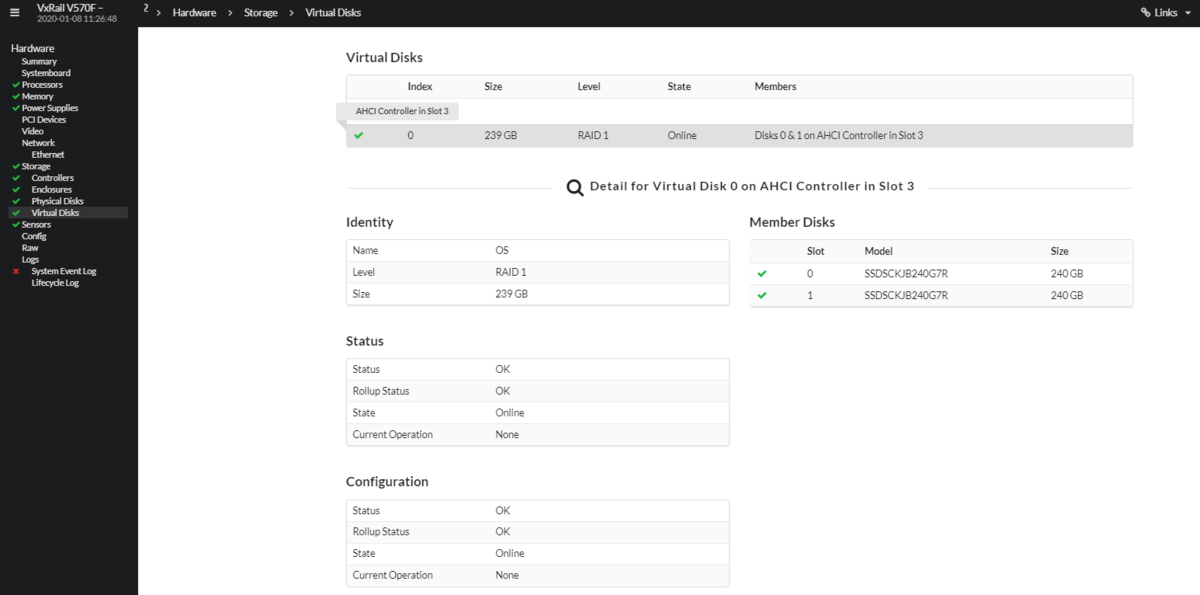

■Storage - Virtual Disks

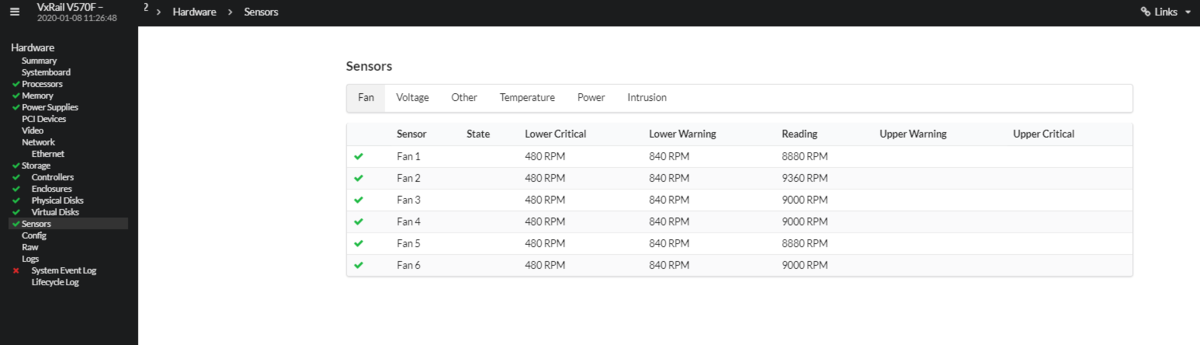

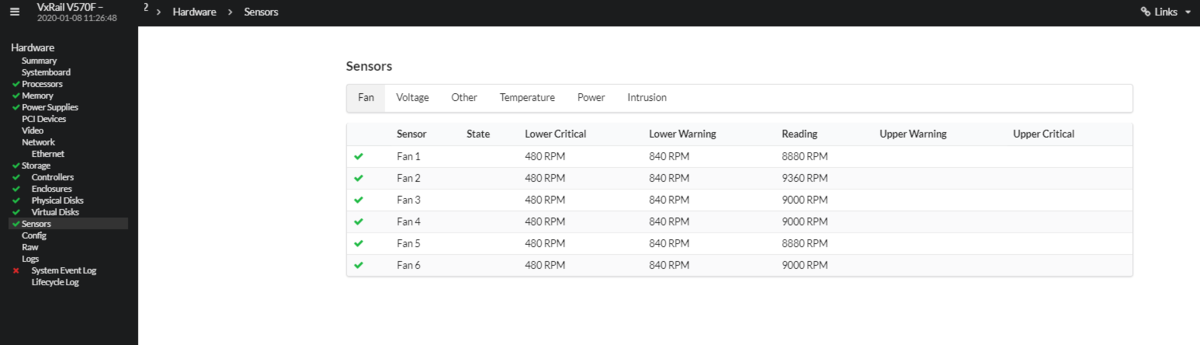

■Sensors

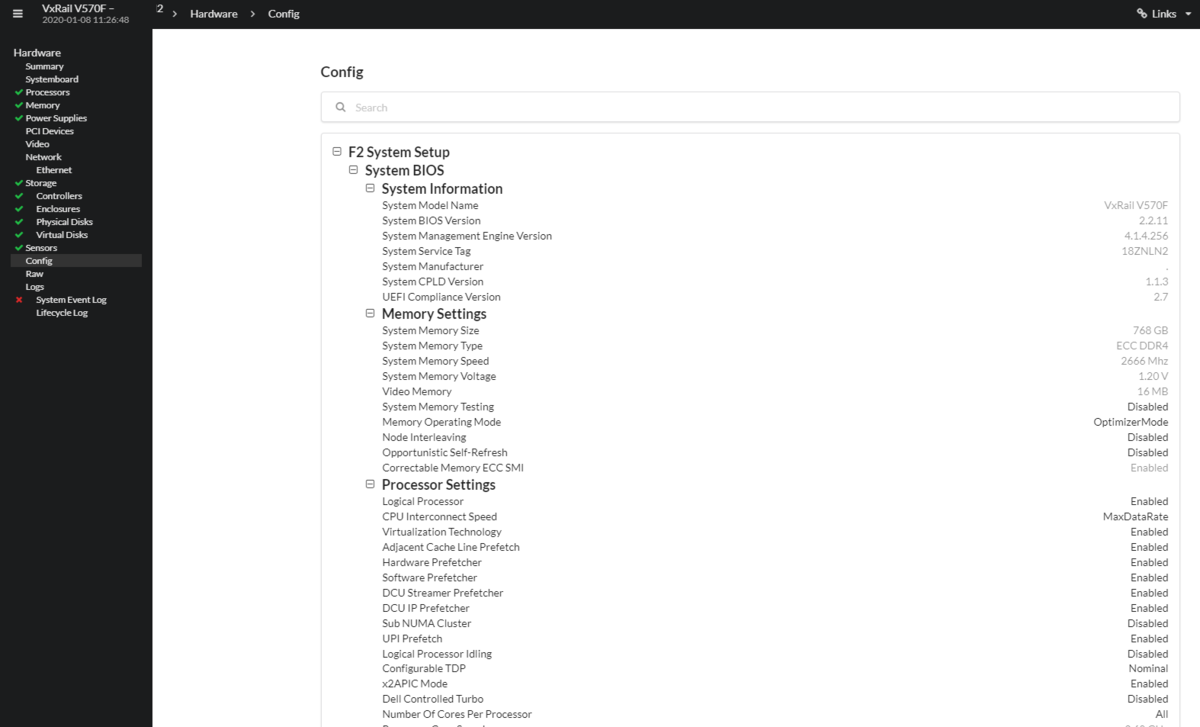

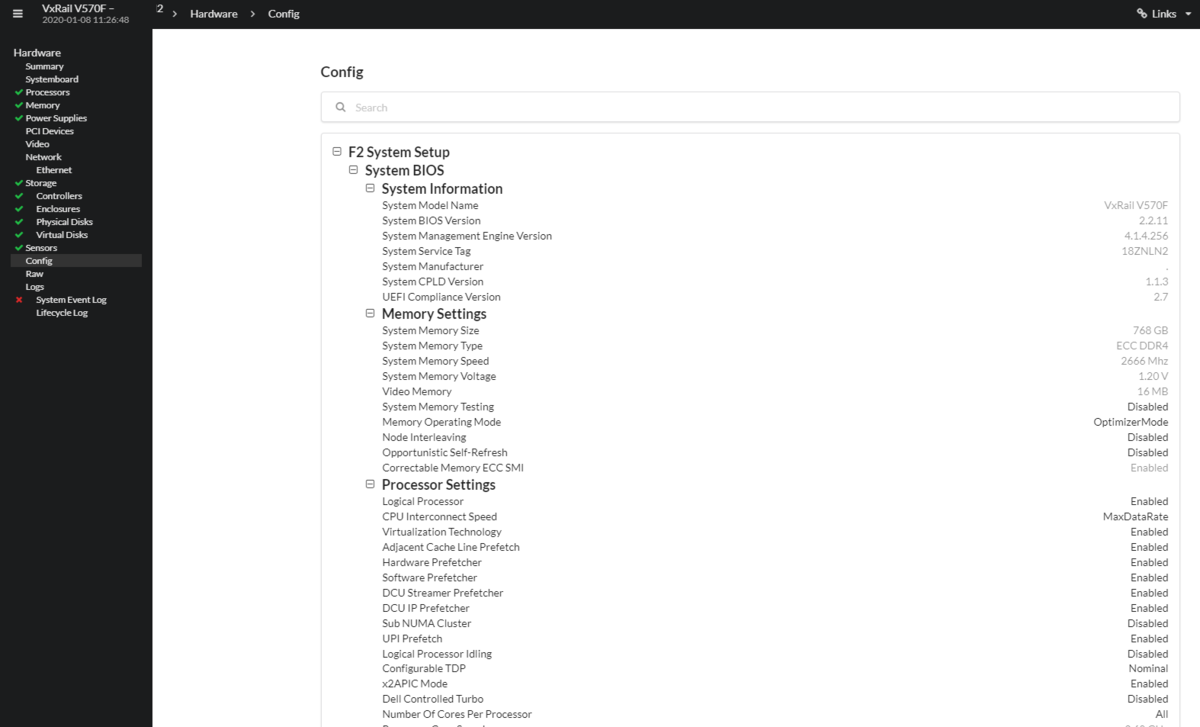

■Config

なんとBIOS設定からCPU、その他山程の設定を一覧化してくれています。

しかも検索窓まで用意してくれているという親切さ。

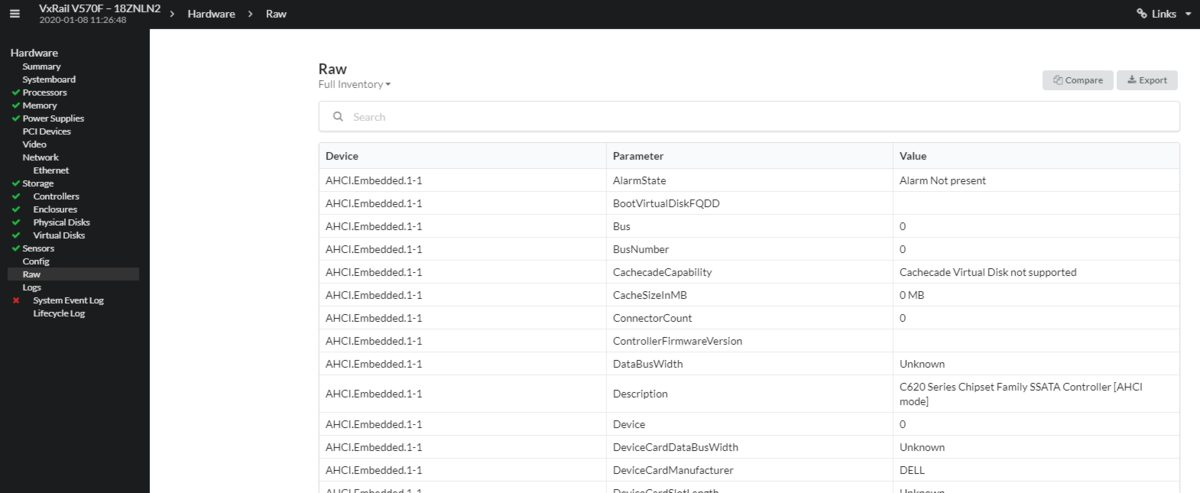

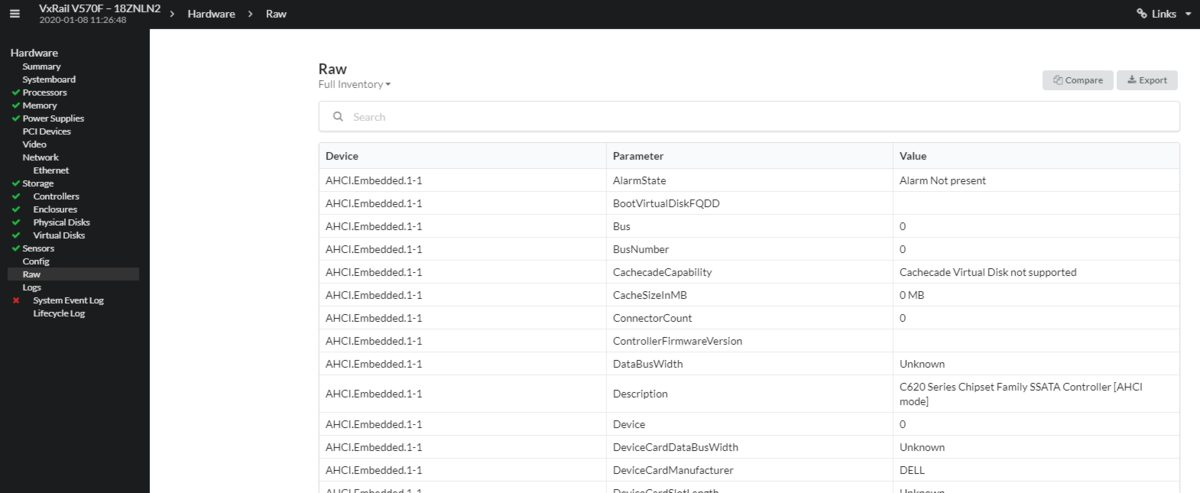

■RAW

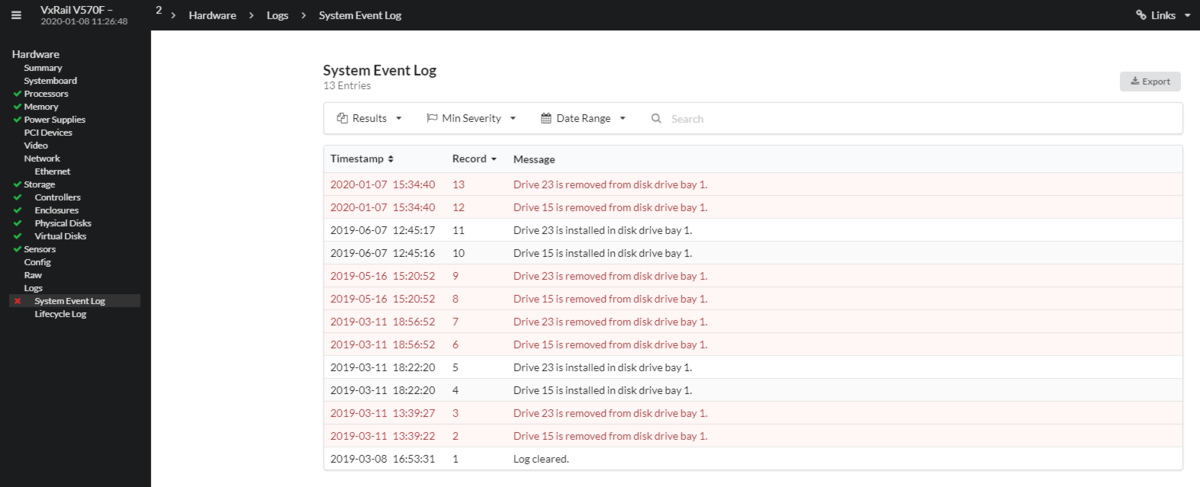

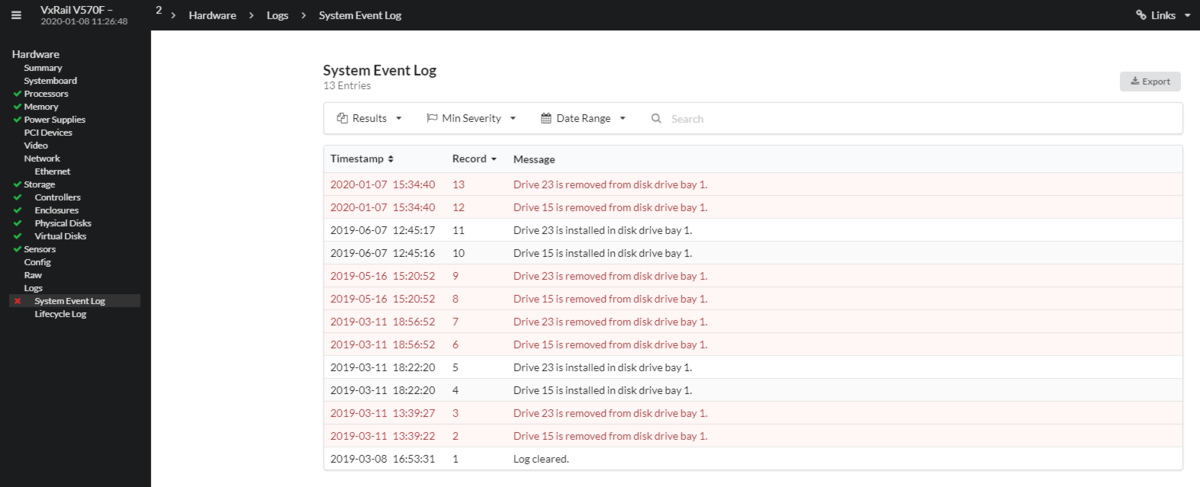

■System Event Log

HPEのProLiantでいうところのIML(Integrated Management Log)にあたるものかなと。

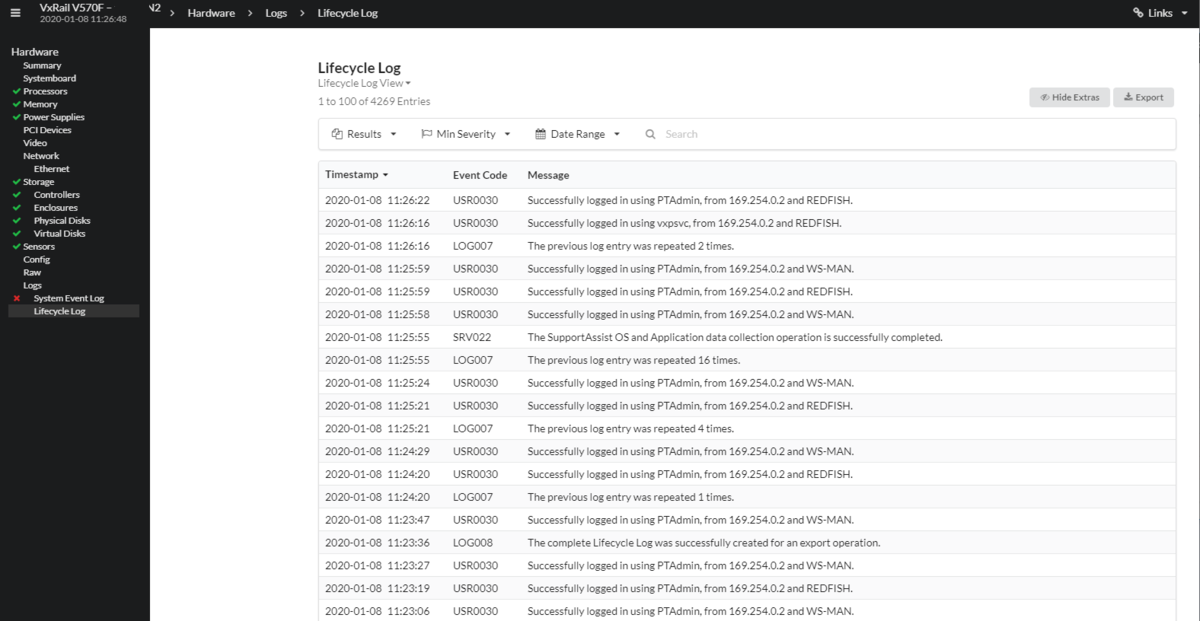

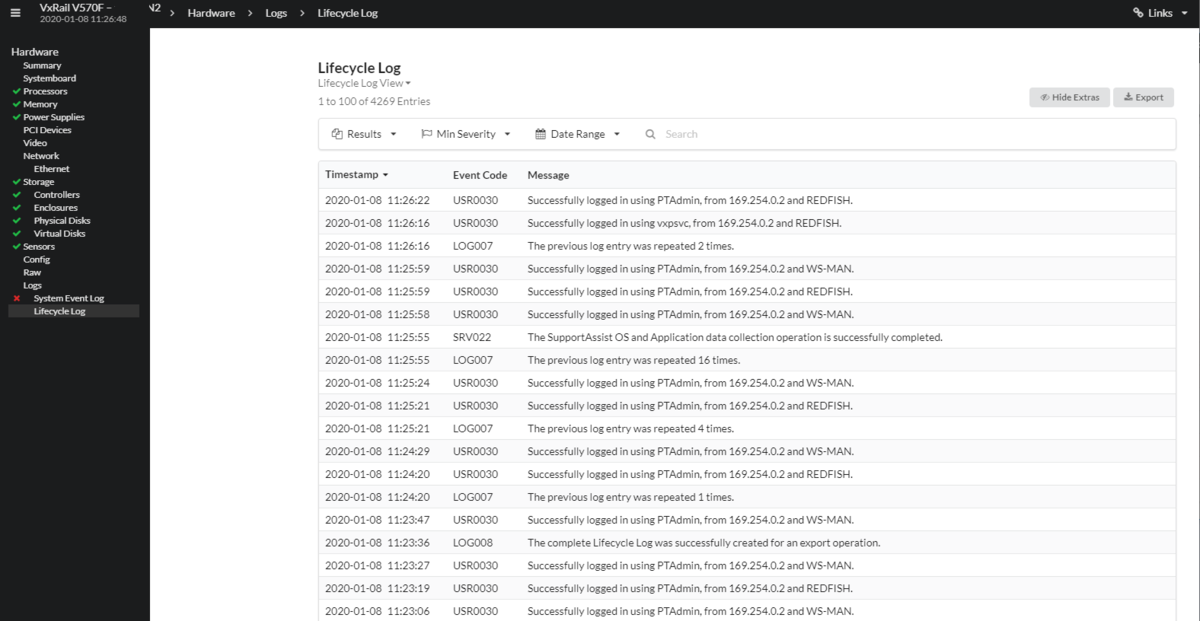

■Lifestyle Log

■補足

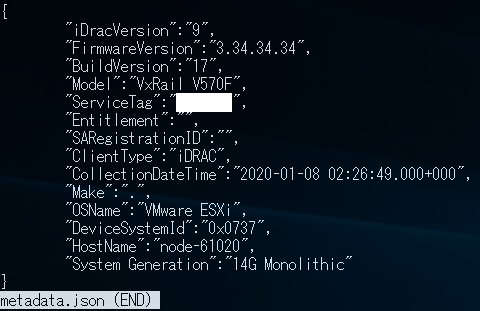

Viewer.htmlがあるので、あまり見る必要はありませんが、同じディレクトリ内にある xml ファイルやjsonファイルからから列挙しています。

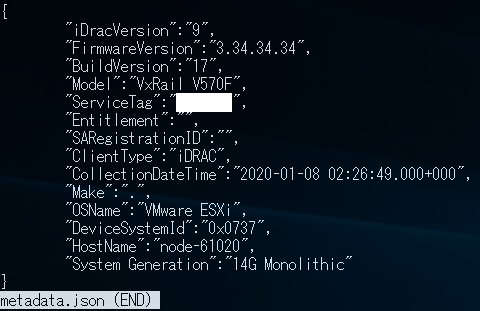

例えばわかりやすいところだと、「metadata.json」を開くと構成情報が表示されています。iDRAC バージョン、VxRail のモデル、

iDRAC Firmware Version 、ホスト名から第14世代のHardwareであることまで書いていますね。

{

"iDracVersion":"9",

"FirmwareVersion":"3.34.34.34",

"BuildVersion":"17",

"Model":"VxRail V570F",

"ServiceTag":"内緒",

"Entitlement":"",

"SARegistrationID":"",

"ClientType":"iDRAC",

"CollectionDateTime":"2020-01-08 02:26:49.000+000",

"Make":".",

"OSName":"VMware ESXi",

"DeviceSystemId":"0x0737",

"HostName":"node-61020",

"System Generation":"14G Monolithic"

}

---------------------------------------------------------------------

これらを知ってどうなるねん、と思うかもしれませんが、

システムの増設などが発生した際に、既存環境の情報がどうしても必要になることとかありますよね。現地まで行ったり、お客さんに許可もらったりすることなく、

お客さんにログバンドル取ってもらえば、 ちゃちゃっと作業者側で確認できますよね。

HPE のProLiant にも似たログが存在していて、AHS log (Active Health System Log)というのですが、ベンダーサポートのエンジニアさんしか開けない形式になっているので、その点PowerEdge は良心的だなと思いました。

今回はVxRail というより、Dell Technologies のPowerEdge の話になってしまいましたが、以上になります。

次はVxRail Manager のログか、PTAgentのログですね。

どちらにするか考えます。

では。