最近では、ESXiをSD Card にインストールしている環境や、

HyperConverged 製品などではSD Card にリカバリメディアが収められていたりなど、

構築後しばらく経っていたりすると、どのデバイスにESXiがインストールしてあるか

わからないことが稀にあります。

ログから見ていく方法についてのメモです。

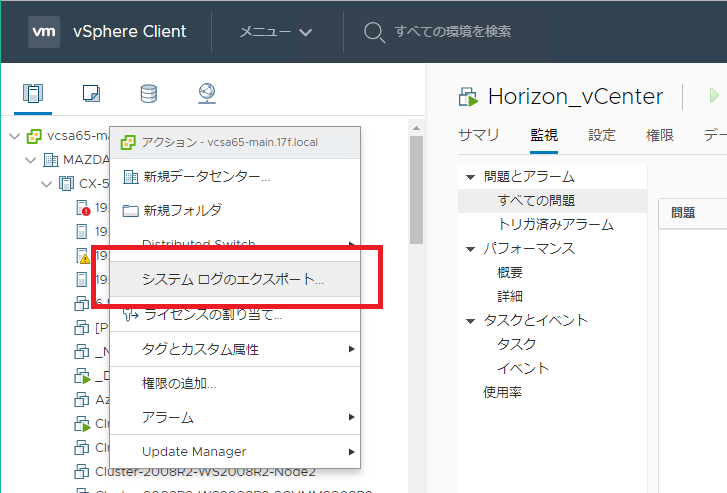

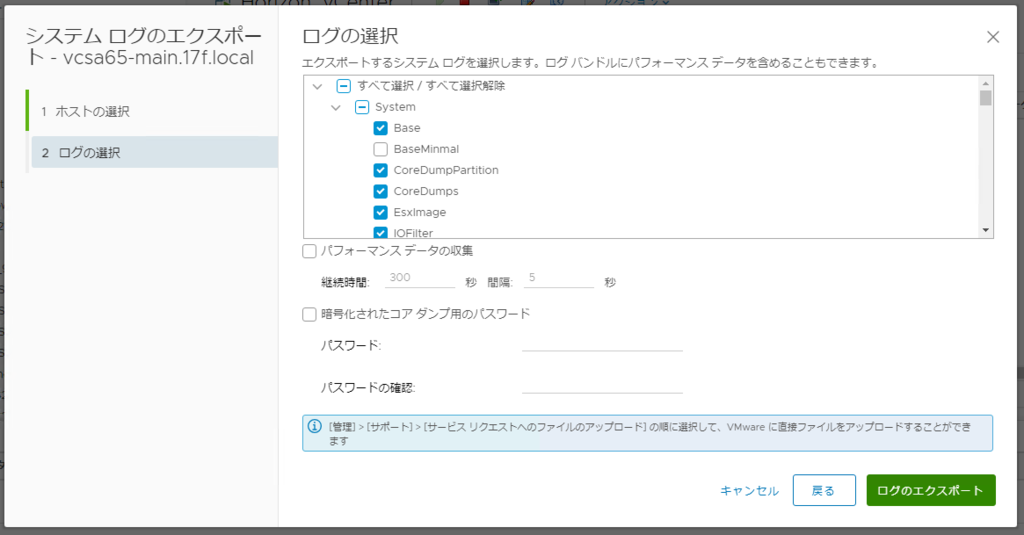

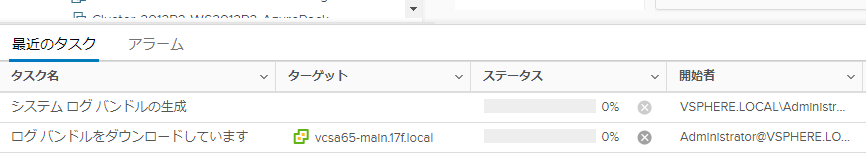

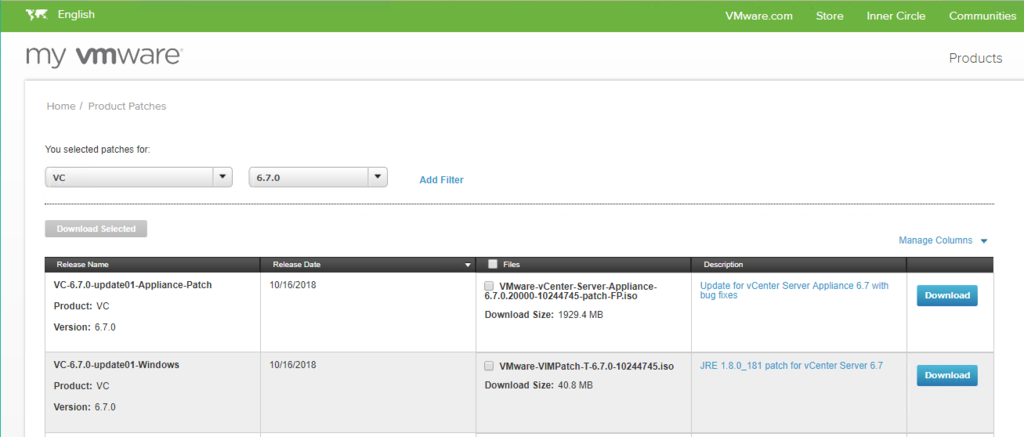

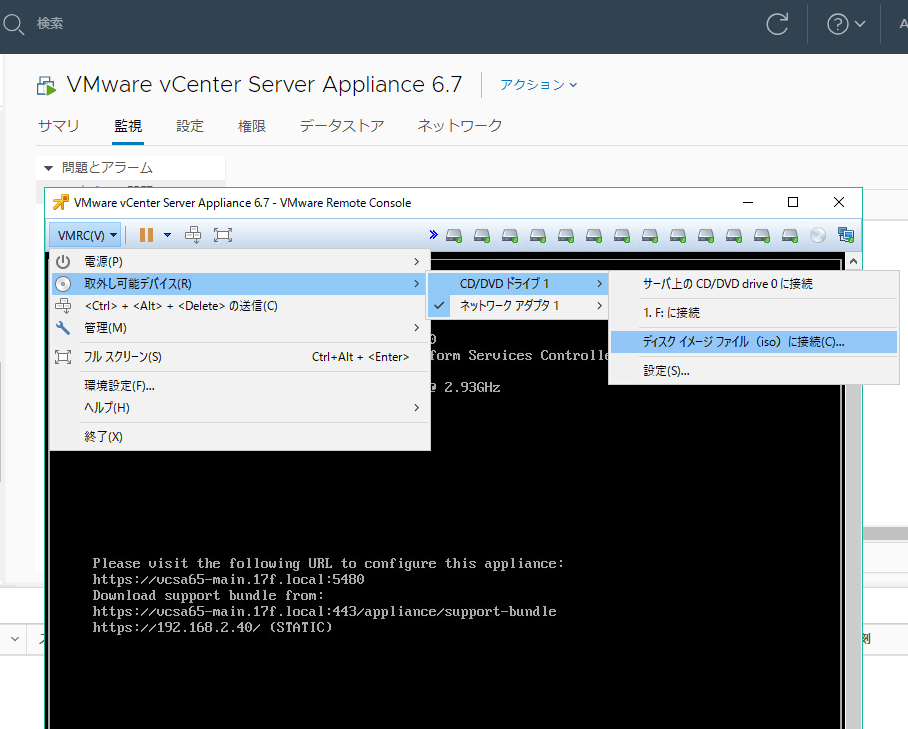

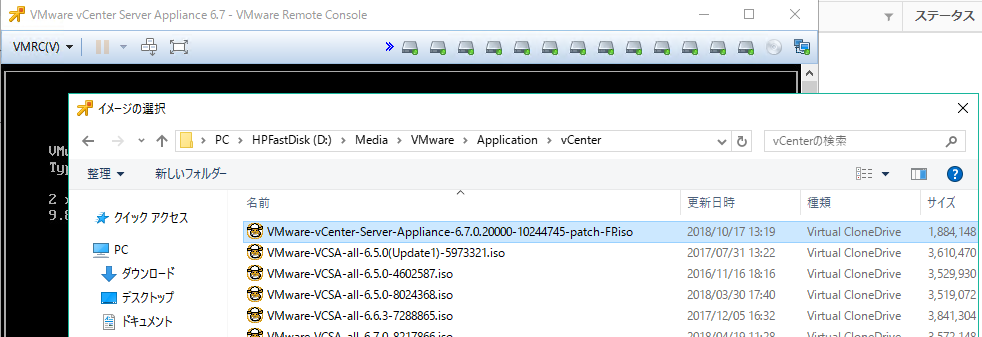

まず先に以下の記事をご覧頂き、ログを収集します。

vSphere Web Clientからログ収集を行う。 - VMware製品はこう使うのよ。

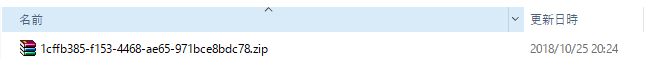

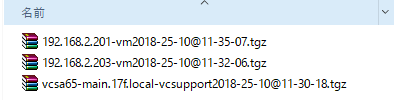

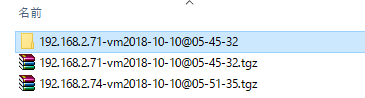

ログ収集後に tgz ファイルが出来上がるので、tgz ファイルを解凍します。

commands フォルダの中を開きます。

場所:

VMware-vCenter-support-2018-10-10@14-30-58\192.168.2.71-vm2018-10-10@05-45-32\esx-aoshima.17f.local-2018-10-10--05.27\commands

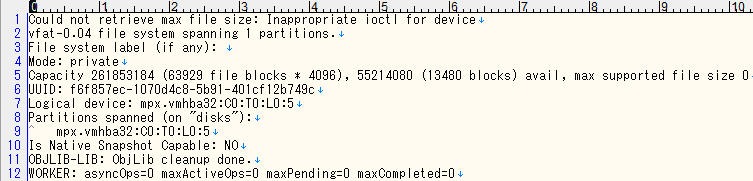

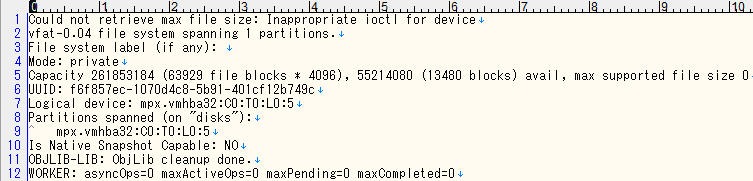

「vmkfstools_-P--v-10-bootbank.txt」ファイルを開きます。

-----------------------------------------

Could not retrieve max file size: Inappropriate ioctl for device

vfat-0.04 file system spanning 1 partitions.

File system label (if any):

Mode: private

Capacity 261853184 (63929 file blocks * 4096), 55214080 (13480 blocks) avail, max supported file size 0

UUID: f6f857ec-1070d4c8-5b91-401cf12b749c

Logical device: mpx.vmhba32:C0:T0:L0:5

Partitions spanned (on "disks"):Partitions spanned (on "disks"):

px.vmhba32:C0:T0:L0:5

Is Native Snapshot Capable: NO

OBJLIB-LIB: ObjLib cleanup done.

WORKER: asyncOps=0 maxActiveOps=0 maxPending=0 maxCompleted=0

-----------------------------------------

"Logical device" の太字の箇所をメモします。

太字のものがESXiのBootしているデバイスです。

では次に commands フォルダの中にある「localcli_storage-core-device-list.txt」ファイルを開き、先程メモした mpx.vmhba32:C0:T0:L0

でテキスト内を検索します。

今回のこの環境は SD Card にインストールされたESXiで、SD Card をマザーボード上のUSBコントローラーがハンドリングしているため、USB Direct-Access と表示されています。また、SD Cardにインストールされている場合は mpx. から始まることが多いです。

------------------------------------------------------------

mpx.vmhba32:C0:T0:L0:

Display Name: Local USB Direct-Access (mpx.vmhba32:C0:T0:L0)

Has Settable Display Name: false

Size: 3781

Device Type: Direct-Access

Multipath Plugin: NMP

Devfs Path: /vmfs/devices/disks/mpx.vmhba32:C0:T0:L0

Vendor: Single

Model: Flash Reader

Revision: 1.00

SCSI Level: 2

Is Pseudo: false

Status: on

Is RDM Capable: false

Is Local: true

Is Removable: true

Is SSD: false

Is VVOL PE: false

Is Offline: false

Is Perennially Reserved: false

Queue Full Sample Size: 0

Queue Full Threshold: 0

Thin Provisioning Status: unknown

Attached Filters:

VAAI Status: unsupported

Other UIDs: vml.0000000000766d68626133323a303a30

Is Shared Clusterwide: false

Is Local SAS Device: false

Is SAS: false

Is USB: true

Is Boot USB Device: true

Is Boot Device: true

Device Max Queue Depth: 1

No of outstanding IOs with competing worlds: 32

Drive Type: unknown

RAID Level: unknown

Number of Physical Drives: unknown

Protection Enabled: false

PI Activated: false

PI Type: 0

PI Protection Mask: NO PROTECTION

Supported Guard Types: NO GUARD SUPPORT

DIX Enabled: false

DIX Guard Type: NO GUARD SUPPORT

Emulated DIX/DIF Enabled: false

------------------------------------------------------------

たとえば、一般的なSATA やSASのHDDにインストールされたESXiのコマンド例を記載します。

naa. から始まる名称となっています。

------------------------------------------------------------

Could not retrieve max file size: Inappropriate ioctl for device

vfat-0.04 (Raw Major Version: 0) file system spanning 1 partitions.

File system label (if any):

Mode: private

Capacity 261853184 (63929 file blocks * 4096), 67665920 (16520 blocks) avail, max supported file size 0

Disk Block Size: 512/0/0

UUID: 7de9a576-7d3403be-34ee-ceebcadfbc43

Logical device: naa.600508b1001c04a7141003d2be00dffc:6

Partitions spanned (on "disks"):

naa.600508b1001c04a7141003d2be00dffc:6

Is Native Snapshot Capable: NO

OBJLIB-LIB: ObjLib cleanup done.

WORKER: asyncOps=0 maxActiveOps=0 maxPending=0 maxCompleted=0

------------------------------------------------------------

naa.600508b1001c04a7141003d2be00dffc:

Display Name: Local HP Disk (naa.600508b1001c04a7141003d2be00dffc)

Has Settable Display Name: true

Size: 1907697

Device Type: Direct-Access

Multipath Plugin: NMP

Devfs Path: /vmfs/devices/disks/naa.600508b1001c04a7141003d2be00dffc

Vendor: HP

Model: LOGICAL VOLUME

Revision: 4.50

SCSI Level: 5

Is Pseudo: false

Status: on

Is RDM Capable: false

Is Local: true

Is Removable: false

Is SSD: false

Is VVOL PE: false

Is Offline: false

Is Perennially Reserved: false

Queue Full Sample Size: 0

Queue Full Threshold: 0

Thin Provisioning Status: unknown

------------------------------------------------------------

HDDやRaid Card 配下のデバイスの場合、naa. から始まる事が多いです。

一方でSD Card などはmpx. から始まる事が多いです。

以上メモ書きでした。